Storyline技术赋能的下一代XDR体验: SentinelOne

AI摘要:本文详细介绍了SentinelOne Singularity™平台及其核心功能,重点阐述了其下一代XDR体验如何通过Storyline技术赋能。文章深入解析了平台的控制台、策略配置、终端代理、事件采集等模块,并着重介绍了STAR(Storyline Active Response)技术。STAR基于Storyline构建的进程行为关联图,能够将深度可见性查询转化为自动化狩猎规则,实现跨端点的行为关联分析和威胁响应,从而提升检测精度并降低告警噪音。此外,文章也简要说明了其基于卷影副本的回滚机制。

0. 简要背景介绍 / Brief Background Introduction

SentinelOne 是一款在企业安软界较为知名的 NGAV + EDR 产品,官网:SentinelOne

SentinelOne 在 ATT&CK® Evaluations 组织的 EDR 测试中取得了优异的成绩。

官方标语为:Don’t Just Stop Breaches. Make Sure They Never Start.

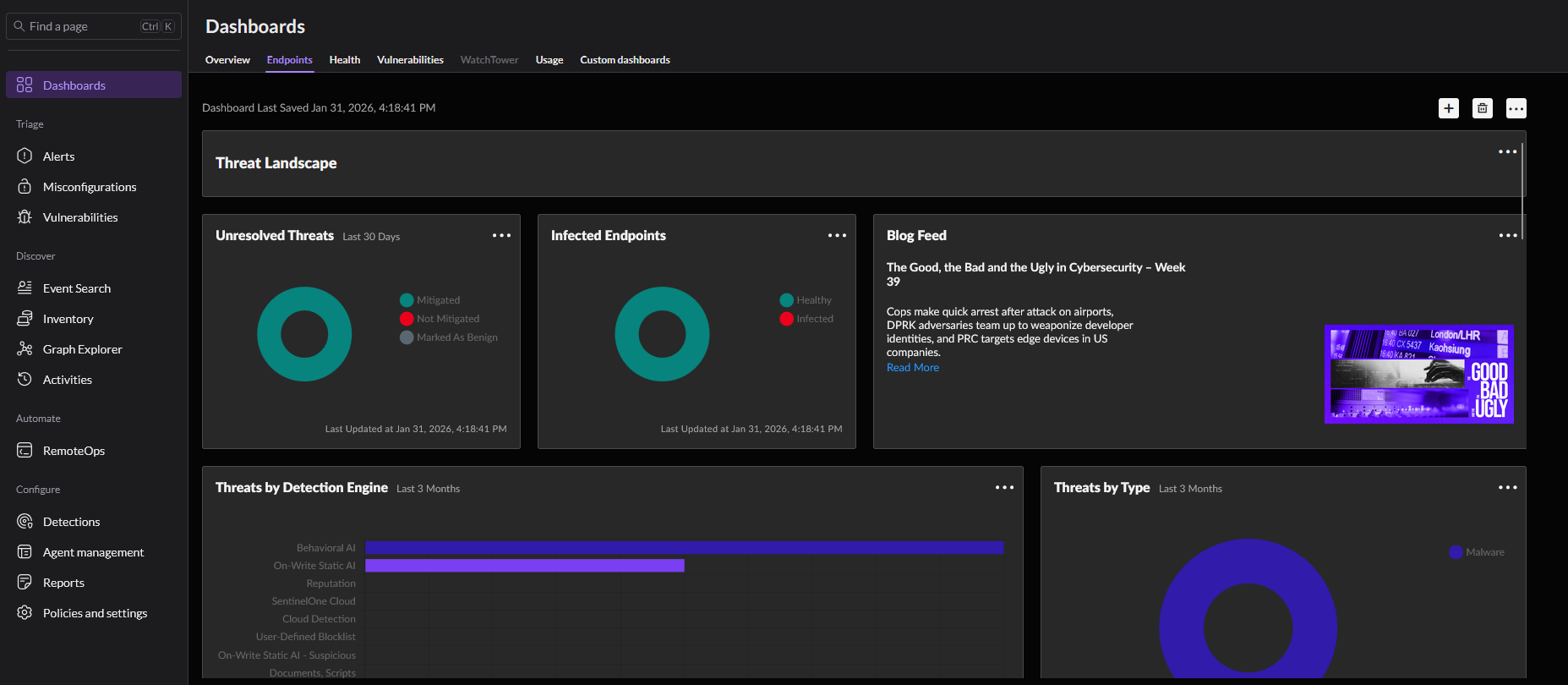

1. 控制台 / Dashboard

首先我先来介绍控制台:SentinelOne Singularity™ Platform。

官方介绍:

SentinelOne provides autonomous, AI-powered > cybersecurity across endpoints, identities, cloud workloads, and data, in a single platform. SentinelOne Singularity™ Platform (Singularity™) includes all SentinelOne solutions, products, and add-on modules for cybersecurity risk management. It’s offered either as a self-hosted platform (on-premises or in the cloud) for full control or as a SaaS platform for scalability and ease of use.

翻译:

SentinelOne 提供自主、人工智能驱动的网络安全解决方案,覆盖终端、身份、云工作负载和数据,集成于单一平台中。SentinelOne Singularity™ 平台(Singularity™)包含了所有 SentinelOne 的解决方案、产品及附加模块,用于网络安全风险管理。该平台既可作为自建平台(本地部署或云端部署)以实现完全控制,也可作为 SaaS 平台提供,以实现可扩展性和易用性。

包含威胁视图、威胁可见性面板(threat hunting)、端点事件、端点政策等,功能多样。

2. 政策介绍 / Policy Introduction

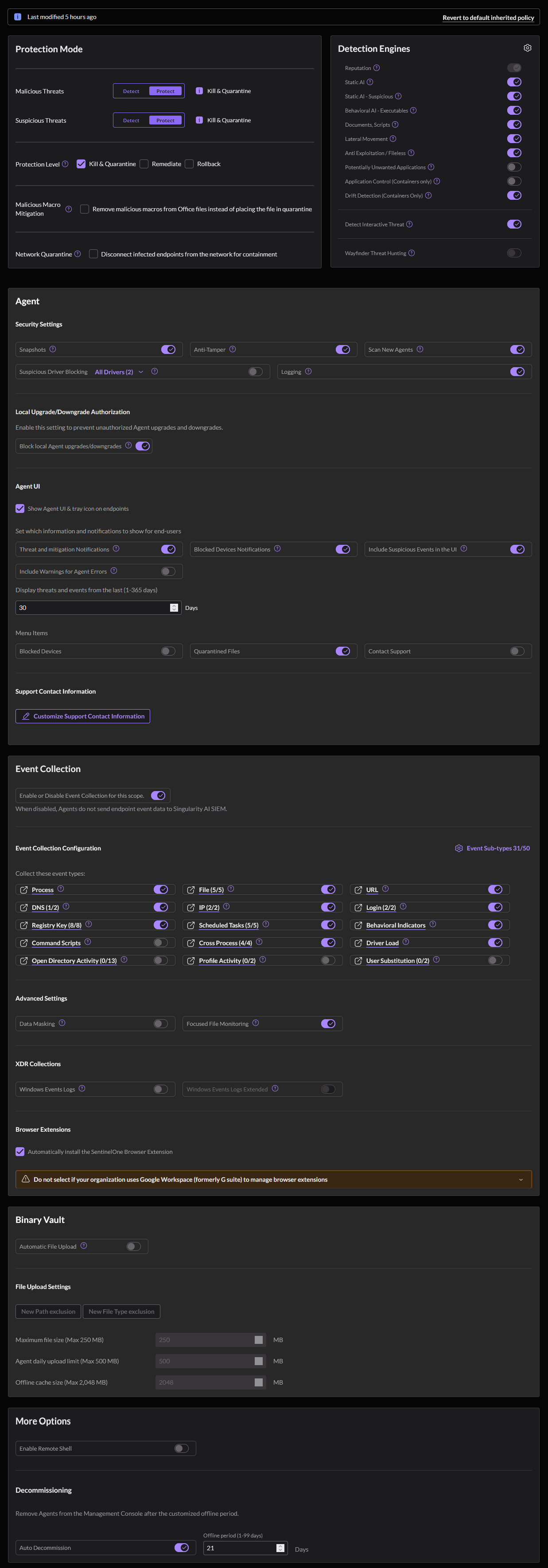

这里用一张图概览 SentinelOne 的策略项(Protection Mode / Detection Engines / Agent / Event Collection 等)。

(1)基础策略模式(Protection Mode)

分为 Detect(仅检测)与 Protect(保护)两种思路,可针对不同威胁类型分别设置(例如:Malicious Threats / Suspicious Threats)。

与部分竞品不同的是:在 仅检测(Detect) 模式下,事件仍可以进行 人工响应/处置(例如在控制台对告警做修复或回滚等操作);而有些产品的“仅检测”更偏向只告警、不提供处置能力。

(2)保护等级(Protection Level)

保护动作通常分层:

- Kill & Quarantine:结束恶意进程并隔离相关文件

- Remediate:在隔离/阻断基础上,自动修复恶意软件对系统造成的部分修改

- Rollback:尝试将系统状态回滚到攻击前快照(依赖快照/回滚机制)

(3)引擎设置(Detection Engines)

① 声誉引擎(Reputation)

基于云端/本地信誉(Hash/ML 等),用于拦截已知恶意文件的落地与执行;请注意,该引擎不可关闭!

② 入侵检测/交互式威胁引擎(Detect Interactive Threat)

偏行为侧能力,关注 交互式会话 中的恶意命令/操作链(例如通过 RDP/SSH 或本地 CLI 执行的可疑行为)。这类能力开启后对“人工操作型攻击链”的可见性更强,但也可能带来更高的告警噪音。

③ 文档/脚本引擎(Documents / Scripts)

面向 Office 文档与脚本(如 JS/VBS/PowerShell/HTA 等)的行为检测与拦截。

④ 静态引擎(Static AI)

预防性静态 AI 检测,重点在文件写入磁盘阶段对可疑/恶意二进制进行识别(常见为 PE 等可执行文件)。

⑤ 静态引擎(可疑)(Static AI – Suspicious)

更偏“高灵敏”阈值的静态检测,用于覆盖更多灰色样本与早期变种。

⑥ 横向移动引擎(Lateral Movement)

针对横向移动相关手法的检测(如 PsExec/WMI/SMB/RPC 等),用于识别从远端发起的扩散与控制行为。

⑦ 无文件攻击 & 漏洞利用检测(Anti Exploitation / Fileless)

聚焦漏洞利用与无文件攻击尝试(例如内存注入、反射加载、ROP/堆喷等典型利用链)。

⑧ 行为引擎(可执行文件)(Behavioral AI – Executables)

面向进程执行阶段的实时行为检测,结合行为链/因果关系与 ATT&CK 映射识别恶意活动。

⑨ PUA 引擎(Potentially Unwanted Applications)

针对“非严格恶意但不适合企业环境”的应用/工具类软件进行识别与管控(不同平台支持项可能不同)。

(4)高级设置(Advanced Settings)

常见还会提供:

- Deep Visibility / Threat Hunting:深度可见性与威胁搜索(含 Storyline™ 关联分析、XDR 关联能力等)

- Deception / Decoy Files:文件诱饵/诱捕能力,用于提高对勒索/破坏型行为的提前发现与阻断概率

3. Agent(终端 Agent 行为)

(1)安全设置(Security Settings)

- Snapshots:用于回滚/恢复(配合 Rollback 能力)

- Anti-Tamper:防卸载、防篡改/绕过

- Scan New Agents:新接入终端的首次/初始扫描

- Suspicious Driver Blocking:拦截可疑内核驱动,降低 BYOVD(自带漏洞驱动)等手法的成功率

(2)本地升级/降级授权(Local Upgrade / Downgrade Authorization)

- 可限制或阻止本地升级/降级 Agent,避免被攻击者替换/降级到弱防护版本

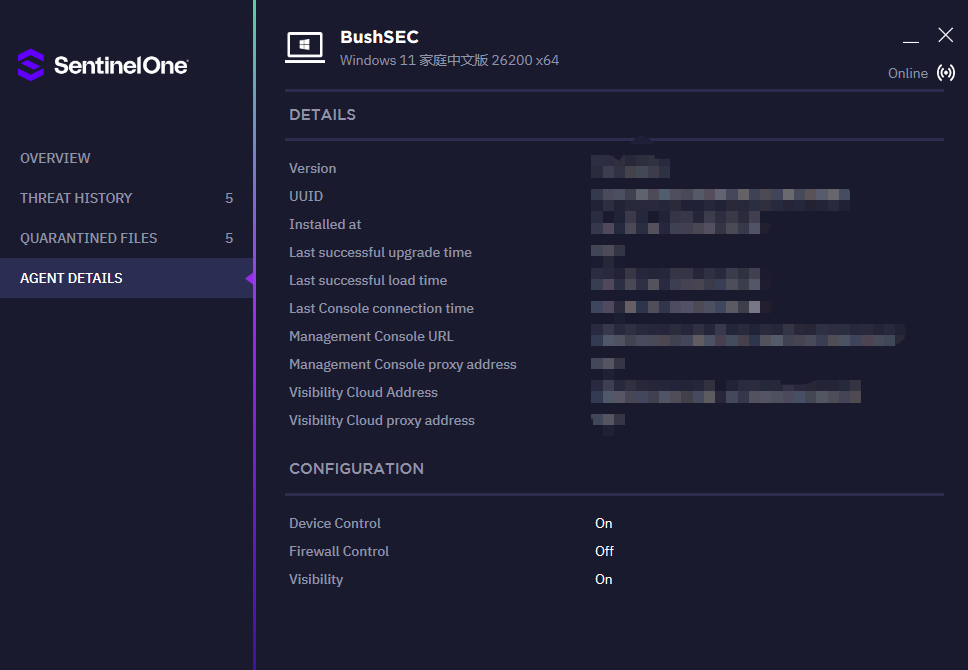

(3)Agent UI(终端侧可见性)

- 控制终端用户能看到的内容与通知(托盘图标、告警提示、阻断提示、事件展示等)

- 常用于提升告警可见性、降低终端用户误操作风险

4. Event Collection(事件采集)

(1)基础事件类型

覆盖常见端点遥测:Process / File / Registry / DNS / IP / URL / Scheduled Tasks / Login / Behavioral Indicators 等,用于取证、狩猎与关联分析。

上图!

(2)高阶事件

补充更细粒度或更高风险的行为面信号:Cross Process / User Substitution / Overload / Open Directory / Profile Activity 等,常用于内部威胁与 APT 场景。

(3)高级设置

- Focused File Monitoring:聚焦关键路径/关键文件的监控,降低噪音

(4)XDR Collections

Windows Event Logs / Extended Logs 等,用于对接 SIEM / SOC

5. Browser Extensions(浏览器防护)

- 可通过策略自动安装 SentinelOne 浏览器插件

- 主要覆盖:钓鱼、防恶意下载、OAuth 劫持等浏览器侧风险

- 与 Google Workspace 的浏览器扩展统一管理可能存在冲突,控制台通常会给出提示

6. Binary Vault(二进制样本库)

(1)功能

- 自动上传命中样本到样本库

- 主要用于:取证、逆向、模型/规则迭代

(2)限制配置

- 支持配置单文件大小上限

- 支持配置 Agent 日上传限额

- 支持配置离线缓存容量

7. More Options

(1)Enable Remote Shell

- 提供 SOC 远程取证 / 响应能力

- 出于安全考虑,很多环境会选择默认不启用

8. Decommissioning(退役策略)

- 对长期离线 Agent 进行自动清理/退役,减少资产与管理面污染

STAR™介绍

STAR全称为SentinelOne Storyline Active Response

先看官方介绍

Singularity ActiveEDR® provides advanced detection capabilities, best in class visibility, and allows the end-user to write custom detection rules that address new threats or targeted threats specific to their industry or organization with Storyline Active Response (STAR)™. STAR lets enterprises incorporate custom detection logic and immediately push it out to their entire fleet, or a subset, to either kill any matching process or alert on it for further investigation. STAR can alleviate SOC burden as it can be used as a powerful policy enforcement tool, automatically mitigating threats and quarantining endpoints. STAR can also add a new layer between threats and EDR data that can alert on a subset of interesting events instead of the entire dataset. This data can be easily consumed into a SIEM, bringing down the cost of using EDR data in SIEM while making sure that no interesting events slip by.

翻译:

Singularity ActiveEDR® 提供先进的威胁检测能力和业内一流的可视化,并允许终端用户使用 Storyline Active Response (STAR)™ 编写自定义检测规则,以应对新型威胁或特定行业或组织的针对性威胁。STAR 让企业能够将自定义的检测逻辑立即推送到整个设备群,或指定子集设备,以便直接终止匹配的进程,或发出警报以供进一步调查。

STAR 可减轻 SOC 的负担,因为它可以作为强大的策略执行工具,自动缓解威胁并隔离受影响终端。STAR 还可以在威胁与 EDR 数据之间增加一层,使系统仅对一部分重要事件发出警报,而不是处理整个数据集。这些数据可以轻松导入 SIEM,从而降低在 SIEM 中使用 EDR 数据的成本,同时确保不会遗漏任何关键事件。

它是如何工作的?

ActiveEDR comes with a default set of behavioral detection rules created by high-level research teams and provides endpoint protection from day one. SentinelOne enables customers to leverage these insights with STAR. With STAR custom detection rules, SOC teams can turn Deep Visibility queries into automated hunting rules that trigger alerts and responses when rules detect matches. STAR also allows users an automated way to look at every endpoint event collected across their entire fleet and evaluate each of those events against a list of rules.

翻译:

ActiveEDR 自带由高水平研究团队创建的默认行为检测规则,从第一天起即可为终端提供保护。SentinelOne 使客户能够通过 STAR 利用这些洞察。借助 STAR 自定义检测规则,SOC 团队可以将 Deep Visibility 查询转化为自动化的威胁狩猎规则,当规则检测到匹配项时触发警报和响应。STAR 还为用户提供了一种自动化方式,可以查看整个设备群收集的每个终端事件,并将每个事件与规则列表进行评估。

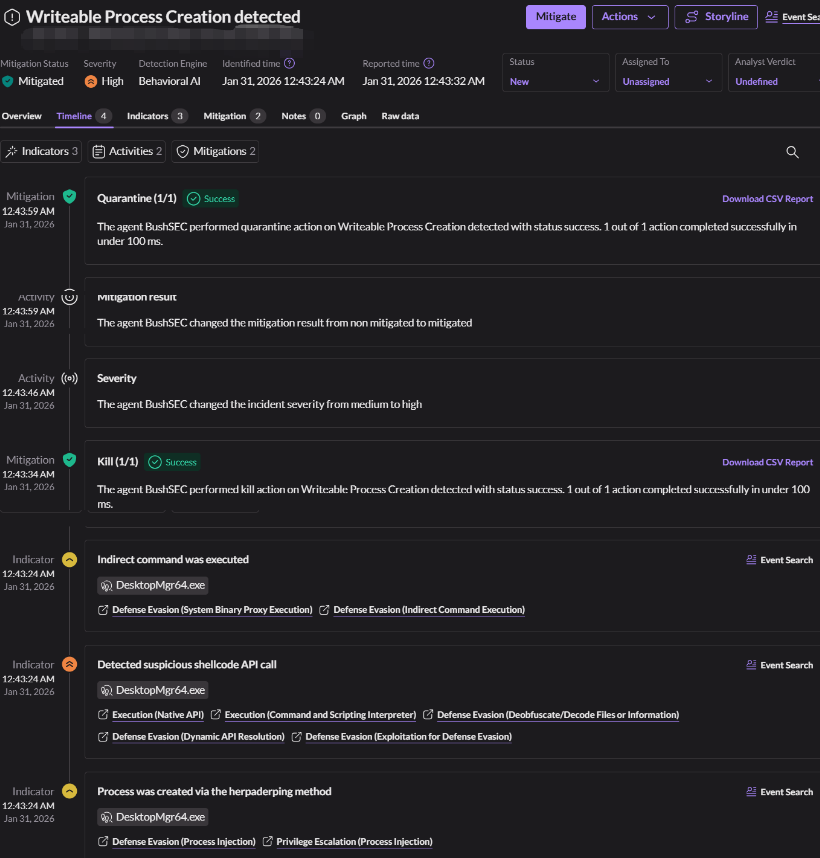

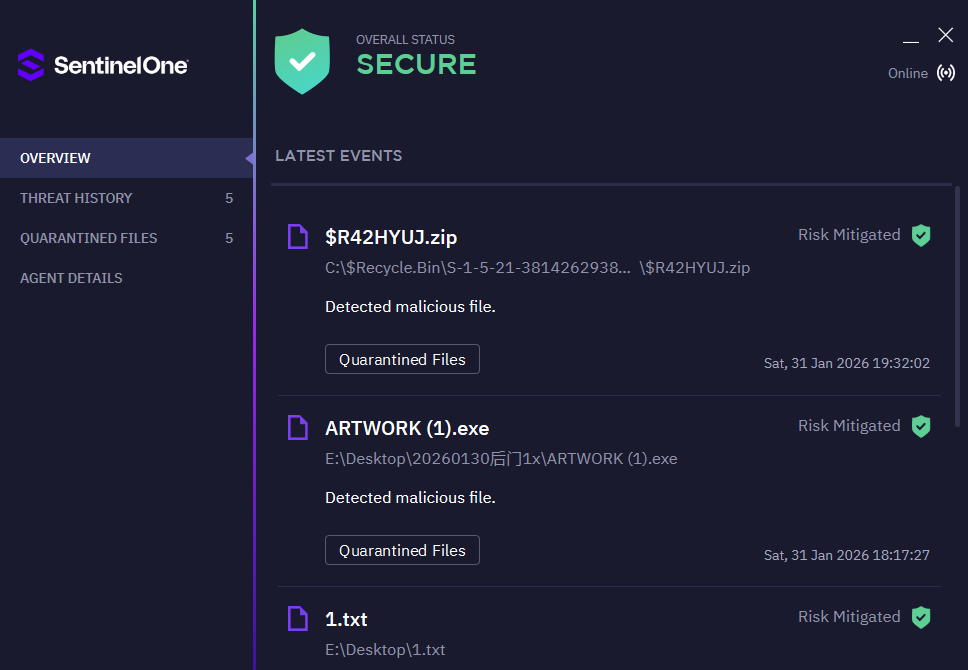

客户端图赏

STAR™ 的核心技术逻辑:Storyline + 行为关联

STAR 的基础并不是规则本身,而是 Storyline。

Storyline 会在 Endpoint 上持续构建进程行为图:

- 父子进程关系

- 文件读写与落地

- 注册表、内存、注入行为

- 网络连接上下文

STAR 规则并不是“看某一个 API 调用”,

而是判断某一整条 Storyline 是否符合攻击模式。

那么你会发现指标在SentinelOne这就是命啊,外接数据湖就是很好的方案,不过数据湖贵的离谱,但是对于大企业就不是问题了,可以用来建立整个企业的进程流量数据大模型

举个例子:

API 调用检测:某进程调用了 WriteProcessMemory

Storyline 关联:

这个进程由可疑父进程启动

最近加载了远程模块

有可疑网络命令交互

→ 这些组合才形成真正攻击行为

Storyline 如何支持大企业数据湖构建行为大模型?

其实 STAR + DataLake 有天然契合:

数据一致性 & 可追溯性

DataLake 持久化存储所有 Endpoint 行为事件 → 能做跨时间/跨机器/跨业务的行为分析。

训练行为大模型(如行为向量嵌入)

可用来:

异常检测

攻击路径预测

跨终端横向行为聚类

Future Vision:大企业 AIOps + XDR 行为大模型

把 Endpoint 行为、网络流量、身份目录、云日志等接入一体化行为图数据库。

关于SentinelOne的Rollback机制

它的回滚是基于EDR记录到的操作和windows提供的卷影(VSS)的

它会单独建立一个卷影 占用最大硬盘的10%空间(可调整)记录最近的所有文件/服务/驱动变更

在装了S1的机器上cmd执行vssadmin list shadows /for=%systemdrive%

就可以看到S1建立的卷影(但是别想着删 受保护的 谁删主防干谁)

然后触发回滚的时候是看这个需要回滚的程序它做了什么修改 只会回滚它所做的修改

从实际效果来说和kaspersky的PDM触发的回滚是一样的 不会影响正常数据

只不过S1有云端的EDR DataLake作为支撑所以可以回滚的周期更长而已

Tips

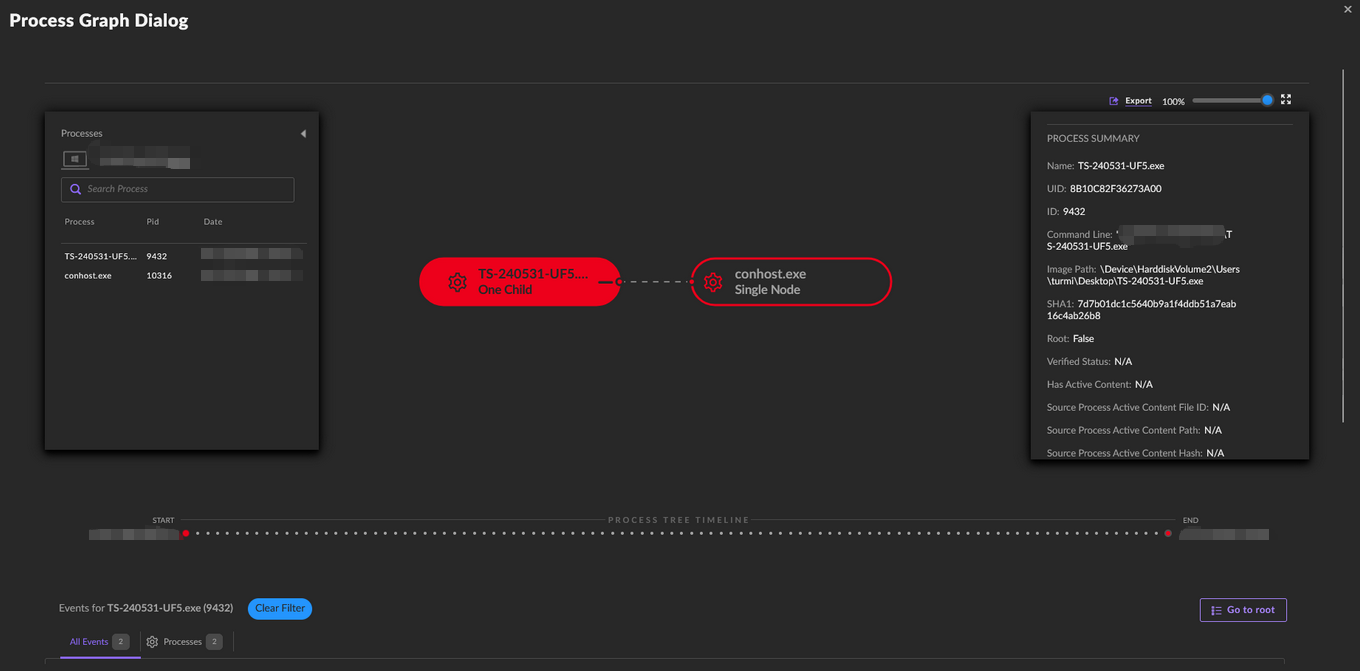

在报毒的时候,即使你懒得搜寻EDR,现在也会显示出一个简明的进程树

方便你知道它是从哪来的,以及释放了什么,执行了什么

(虽然绝大多数情况下S1都会回滚的干干净净,没有什么需要手动清理的就是了)